© 2020 Bitcoin Mexico - El mejor portal Bitcoin.

All rights reserved.

Contact by email info@bitcoin.com.mx.

DEF CON (también escrito como DEFCON o Defcon) es una de las convenciones de hackers más longevas en el mundo, la cual se lleva a cabo por lo general en la última semana del mes de julio o la primera semana de agosto en los Estados Unidos, en la ciudad de Las Vegas. Este año se realizó del 6 al 9 de agosto de forma online.

En su reciente edición 28, un investigador de seguridad presentó una nueva herramienta que es capaz de auxiliar a los creadores de aplicaciones consideradas sensibles, a eludir la censura y evitar los firewalls (cortafuegos) con la finalidad de conservar sus servicios en países donde pueden ser bloqueadas o prohibidas.

Esta nueva herramienta se conoce bajo el nombre de “Noctilucent”, fue creada y desarrollada por el director técnico de la empresa de seguridad cibernética SixGen, Erik Hunstad. Esta compañía está enfocada en los combates cibernéticos de espectro completo y productos y servicios profesionales en ciberseguridad.

De acuerdo con Hunstad, Noctilucent podría llenar el vacío que los proveedores de la nube de grandes tecnológicas como Amazon y Google, dejaron al bloquear el "dominio de frente" (domain fronting) en su infraestructura.

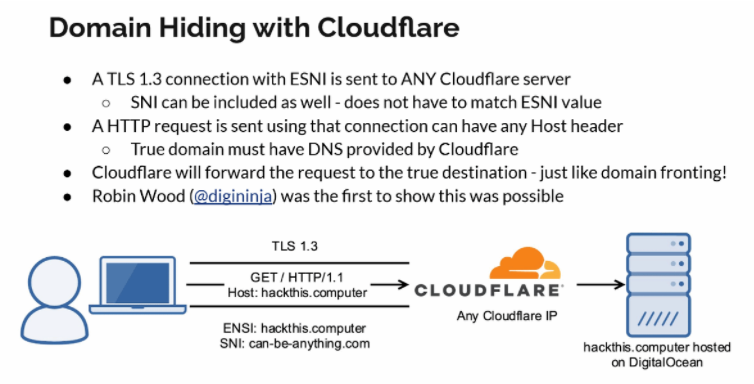

El director técnico de SixGen, señaló que utilizó el nuevo protocolo TLS 1.3 con la finalidad de restablecer el domain fronting y utilizarlo como una herramienta para evadir la censura, pero con una interfaz y formato nuevos y renovados. A esta actualización de este dominio Hunstad la llamó "ocultación de dominio" (domain hiding).

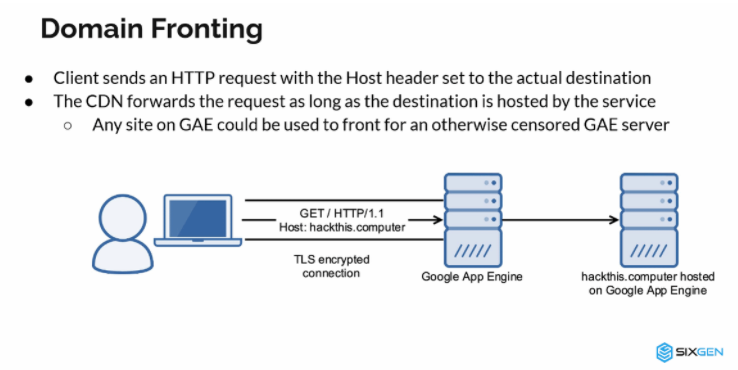

El frente de dominio es básicamente una práctica que se volvió popular en la esfera de los desarrolladores de aplicaciones móviles en la década del 2010, y es utilizada con el objetivo de permitir que las apps sean capaces de evitar los intentos de censura llevados a cabo en naciones opresivas.

Esta técnica además, permite a los usuarios (en este caso aplicaciones móviles) enlazarse a un dominio "frontal", el cual posteriormente reenvía dicha conexión a la infraestructura real del fabricante de la app.

De esta forma, aquellas naciones que tienen la intención de bloquear una aplicación protegida por un dominio frontal, solamente podrán visualizar justamente el dominio frontal, debido a un tecnicismo en cómo se negociarían las conexiones HTTPS.

"En una solicitud HTTPS con frente de dominio, un dominio aparece en el" exterior "de una solicitud HTTPS en texto sin formato (en la solicitud DNS y la extensión SNI), que será lo que el cliente quiere fingir que están apuntando en el establecimiento de la conexión y es el que es visible para los censores, mientras que un dominio diferente aparece en el "interior" -en el encabezado del Host HTTP, invisible para el censor bajo el cifrado HTTPS- que sería el objetivo real de la conexión", señala al respecto Wikipedia.

De esta forma, si alguna nación toma la determinación de bloquear el dominio frontal, los operadores de una aplicación simplemente deben de rotar a un nuevo dominio frontal, al tiempo que conservan su infraestructura real y más grande en el mismo lugar, sin la necesidad de tener que migrar miles de servidores.

Desde 2018 diversas nuevas tecnologías se les ha presentado la oportunidad de tener un crecimiento. Por ejemplo, el protocolo encriptado actualizado, TLS 1.3, solamente tenía unas pocas semanas de vida como protocolo estable en el momento en que se prohibió la interfaz de dominio, no obstante, hoy en día es ampliamente utilizado en la red.

Al respecto, Erik Hunstad señaló que bajo ciertas condiciones fáciles de recrear, las aplicaciones pueden ser capaces de poner nuevamente en operación el frente de dominio con la ayuda de tecnologías más nuevas, además de establecer nuevos tipos de dominios "frontales" que podrían mantener a los censores y firewalls de Internet ciegos al verdadero destino de una conexión de red.

"Esta nueva técnica, a la que llamo ocultación de dominios (domain hiding), es capaz de conseguir los mismos objetivos que la fachada de dominios, pero con la implementación de tecnologías diferentes", puntualizó Hunstad en su charla de DEF CON.

Sin embargo, es importante precisar que la técnica no es completamente idéntica al domain fronting, pero en realidad es mucho más inteligente porque también engaña a los firewalls y otras tecnologías de monitoreo de red, logrando hacer que estas especulen que el usuario se encuentra accediendo a otro sitio web que el que la aplicación / usuario está accediendo en realidad.

Por ejemplo, en una conexión de "ocultación de dominio", una aplicación puede parecer que está iniciando una conexión HTTPS a firefox.com, pero detrás de la escena, en realidad se está conectando a desired-site.com.

Esta acción es posible, gracias a que el cliente (la aplicación) muestra información errónea en los campos de texto sin formato de la conexión HTTPS, no obstante, los campos encriptados de la conexión contienen la información diferente y la que los servidores aceptan.

Noctilucent, herramienta de código abierto en GitHub a partir de esta semana, es capaz de automatizar el proceso de ocultar dominios. Cabe señalar que esta herramienta fue desarrollada con la idea de utilizar Cloudflare como host para dominios "frontales".

Para las personas interesadas en utilizar Noctilucent, Hunstad señaló que las aplicaciones deben admitir TLS 1.3 al iniciar conexiones HTTPS, además de que de igual manera, deben tener sus registros DNS de dominio administrados a través de Cloudflare (ya que el verdadero dominio está oculto entre otros dominios alojados en Cloudflare).

Te podría interesar: