© 2020 Bitcoin Mexico - El mejor portal Bitcoin.

All rights reserved.

Contact by email info@bitcoin.com.mx.

El mundo de las criptomonedas trae consigo muchísimas virtudes, pero a su vez también ofrece debilidades, las cuales han llegado a ser explotadas por hackers para robar dinero y también datos. En el último tiempo se dieron muchas estafas a través de varios canales.

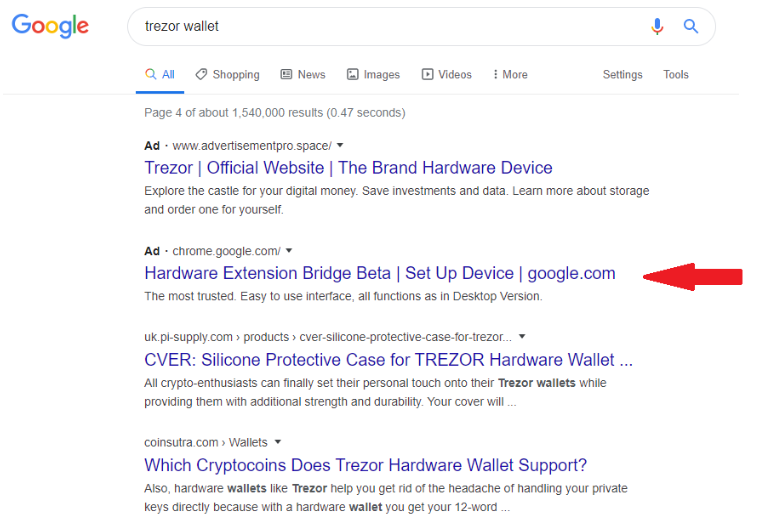

Con el objetivo de educar a la criptopoblación y reportar estafas, Harry Denley, director de seguridad de la empresa de billetera de criptomonedas MyCrypto, en el blog oficial de MyCrypto en Medium cómo fueron eliminadas las extensiones de Google Chrome con la colaboración de la empresa de ciberseguridad especializada en suplantación de identidad (phishing), PhishFort.

“Hemos encontrado grandes campañas que promocionan extensiones de navegador falsas para los usuarios y apuntan a marcas conocidas a través de Google Ads y otros canales. Este no es un nuevo vector de ataque, aunque las marcas objetivo sí lo son", escribió Denley.

Principalmente, todas las extensiones trabajan igual, suplantan las verdaderas identidades y piden frases mnemotécnicas, claves privadas y archivos de almacén de claves. Una vez que el usuario las ha ingresado, la extensión envía una solicitud POST HTTP a su backend. Ahí, los hackers reciben la información y vacían las cuentas.

Las marcas que encontraron dirigidas con extensiones maliciosas fueron: Ledger (https://www.ledger.com/), Trezor (https://trezor.io/), Jaxx (https://jaxx.io/), Electrum (https://electrum.org/), MyEtherWallet (https://myetherwallet.com), MetaMask (https://metamask.io), Exodus (https://www.exodus.io/) y KeepKey (https://shapeshift.io/keepkey/).

"Identificamos 14 C2 únicos (también conocidos como un servidor de comando y control que continúa comunicándose con su sistema comprometido), pero mediante el análisis de huellas dactilares podemos vincular C2 específicos entre sí para determinar cuáles de los kits de phishing tienen el mismo hacker detrás de ellos. Algunos kits enviaron los datos de phishing a un formulario de GoogleDocs. Sin embargo, la mayoría alojó su propio backend con scripts PHP personalizados", expresó MyCrypto en el informe.

El 80% de los dominios fueron registrados en marzo y abril de 2020. El más antiguo (ledger.productions) tiene la mayoría de las "conexiones" a otros dominios en términos de huellas digitales.

Una de las muestras fue con una extensión maliciosa dirigida a los usuarios de MyEtherWallet. Se ve igual que su típica experiencia MyEtherWallet hasta que el usuario escribe sus claves. Después de enviarlos, la aplicación reenvía la información al servidor controlado por los hackers antes de pasarlo nuevamente a la vista predeterminada, y luego no hace nada. De esta manera, el usuario se frustra y vuelve a enviar sus datos.

"Algunas de las extensiones han tenido una red de usuarios falsos que califican la aplicación con 5 estrellas y brindan comentarios positivos sobre la extensión para atraer a un usuario a descargarla", reveló la investigación.

Google Webstore tiene una sección de informes y con los informes de MyCrypto, más la ayuda de PhishFort, eliminaron las extensiones en 24 horas. La detección rápida posibilitó que las pérdidas no fueran mayores.

Si bien hay muchos vectores de ataque diferentes para los usuarios cotidianos de criptomonedas que no se limitan a las extensiones de navegador malicioso, lo ideal es familiarizarse con los permisos que tiene cada una de las extensiones de su navegador y los riesgos asociados con cada permiso.

También otra recomendación es crear un usuario de navegador separado y usarlo únicamente para los datos de criptomonedas. De esta manera se limitará cualquier alcance del ataque, aumentando la privacidad relacionada con su perfil de criptomonedas.

El rápido accionar de MyCrypto evitó que los hackers pudieran realizar más daño del que hicieron. Estar atento es la clave para evitar las estafas.

Te podría interesar: