© 2020 Bitcoin Mexico - El mejor portal Bitcoin.

All rights reserved.

Contact by email info@bitcoin.com.mx.

Dentro del mundo de la computación, Apple y Microsoft son dos de las empresas más grandes del mercado. Ambas generan millones de dólares en ganancias y cuidan la excelencia de sus productos. Por eso mismo tienen equipos grandes para controlar todos los detalles y así evitar problemas mayores. Sin embargo, eso a veces no es suficiente.

Peleg Hadar y Tomer Bar, dos investigadores de SafeBreach Labs, encontraron un error en Windows Print Spooler, el servicio que administra el proceso de impresión. Esta falla en el código permite que un malware se ejecute como administrador.

La falla, que recibió el registro de CVE-2020-1048 y se había detectado por primera vez en mayo, había recibido una corrección inicial, aunque no bastó para solucionar todo el inconveniente. Ahora, habrá otro parche con el lanzamiento de actualizaciones de seguridad correspondientes: estará disponible a partir del 11 de agosto.

Por el momento no fueron publicados los detalles técnico del error, los que se publicarán después de llegada del parche. También habrá una prueba en la que se mostrará cómo se puede prevenir en tiempo real la explotación de las dos vulnerabilidades.

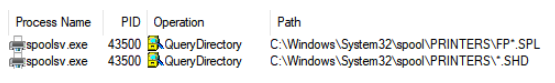

La falla CVE-2020-1048, que se daba desde Windows 7 hasta Windows 10, se podía aprovechar de dos maneras distintas a través del Print Spooler de Windows: por medio del formato .SHD (Shadow), que contiene metadatos para el trabajo de impresión, como SID y el ID del usuario que crea manda la impresión, o por medio del SPL (archivo propio de Spool), que es el que tiene los datos que se deben imprimir.

“Esto parecía muy interesante, ya que proporciona una manera conveniente de enviar datos directamente al Spooler, que serán analizados y utilizados por otros componentes también”, expresaron los investigadores.

Los investigadores se involucraron de lleno en el tema y descubrieron que la función ProcessShadowJobs procesa todos los archivos SHD en la carpeta de la cola de impresión cuando se comienza el proceso. Desde aquí se genera la falla.

Ya que Windows Windows Print Spooler se ejecuta con privilegios del sistema sí o sí y cualquier usuario puede poner archivos SHD en su carpeta, Hadar y Bar encontraron la manera de escribir en el directorio system32, acción que requiere de altos privilegios. Pudieron modificar un archivo SHD, incluirlo al SID del sistema, añadirlo a la carpeta de Spooler y reiniciar la computadora para que Spooler hiciera el proceso con los derechos de la cuenta más privilegiada en Windows.

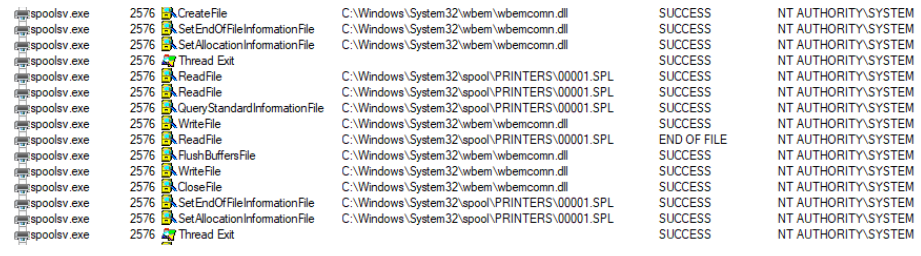

Con una DLL arbitraria (wbemcomn.dll) encubierta como un archivo SPL, los analistas copiaron el SHD mal creado en la carpeta del Spooler. Después de otro reinicio, lograron la escalada de privilegios y escribieron su DLL en la carpeta System32.

"Como beneficio adicional, varios servicios de Windows cargaron nuestra DLL (wbemcomn.dll), ya que no verificaron la firma e intentaron cargar la DLL desde una ruta inexistente, lo que significa que también obtuvimos la ejecución del código", expresaron Hadar y Bar, que presentaron su hallazgo en la conferencia de seguridad Blackhat.

De momento, la falla no le permitiría a un hacker acceder o comprometer a un host. Sin embargo, sí podría ser una etapa de un ataque y lograr un control completo del sistema. Los investigadores también encontraron una vulnerabilidad de denegación de servicio (DoS) en Print Spooler, pero Microsoft no la consideró grave como para corregirla.

Windows Print Spooler le volvió a traer problemas a Microsoft, como había sucedido hace diez años. En ese momento fue descubierto el gusano informático Stuxnet, que había tenido acceso remoto al sistema con el fin de ejecutar un código malicioso y del cual se cree que era un arma cibernética desarrollada conjuntamente por Estados Unidos e Israel.

La investigación de Hadar y Bar llegó a tiempo y encontró a Microsoft bien parado para resolver el problema. Las consecuencias de la falla, de haber sido descubierta por un grupo hacker, hubieran sido muy distintas. Hasta las empresas más grandes tienen ciertas vulnerabilidades en la seguridad, por lo que queda mucho por recorrer en este aspecto.

Te podría interesar: